El apagón masivo del 28 de abril de 2025 que dejó sin suministro eléctrico a España y Portugal durante casi diez horas no solo paralizó metros, trenes y servicios públicos, sino que dejó al descubierto la vulnerabilidad de nuestra infraestructura digital y de datos. El corte provocó caídas de hasta un 80 % del tráfico de Internet en España y un 90 % en Portugal, con impactos severos en telecomunicaciones, centros de datos y servicios críticos como banca y sanidad. Este incidente subraya la necesidad de reforzar la resiliencia energética y las estrategias de ciberseguridad —desde redundancia de alimentación hasta defensa ante ciberataques—, así como de implementar planes de recuperación de desastres que permitan mantener la continuidad de los servicios digitales.

1. Contexto y alcance del apagón

1.1 Causa y magnitud del incidente

El lunes 28 de abril de 2025, a las 12:33 CEST, se produjo un fallo en dos subestaciones en el suroeste de España que desencadenó la desconexión de un 60 % de la demanda eléctrica en apenas cinco segundos. Aunque inicialmente se descartó la hipótesis de un ciberataque, las investigaciones siguen abiertas para descartar sabotajes o atentados terroristas.

1.2 Impacto espacial y temporal

El corte afectó a más de 60 millones de personas en España y Portugal, y llegó a propagarse a regiones fronterizas de Francia. La restauración parcial del suministro comenzó a las pocas horas, pero el operador REE declaró la red completamente normalizada casi 23 horas después, lo que refleja la gravedad del fallo.

2. Consecuencias sobre la infraestructura digital

2.1 Caída de tráfico de Internet

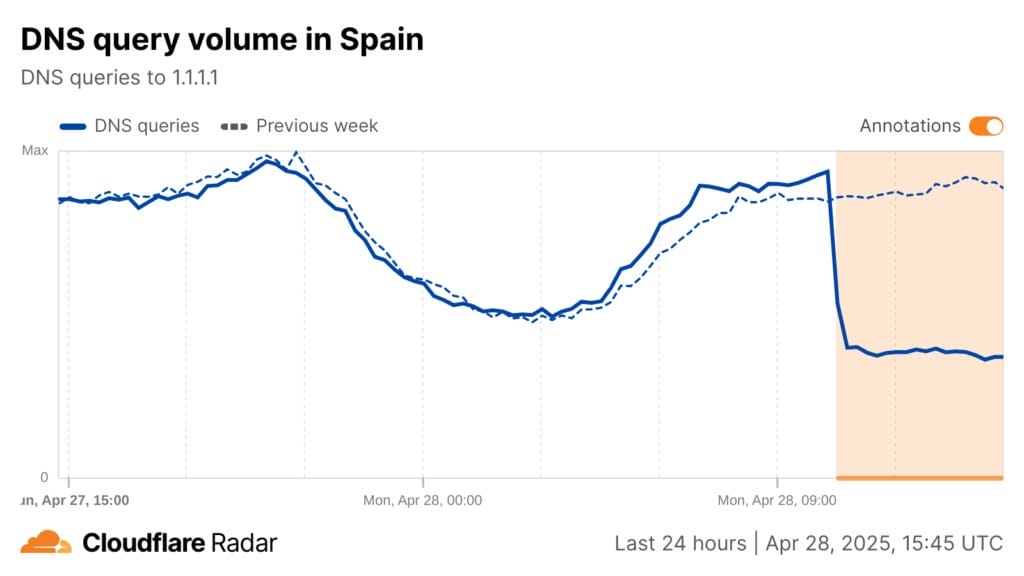

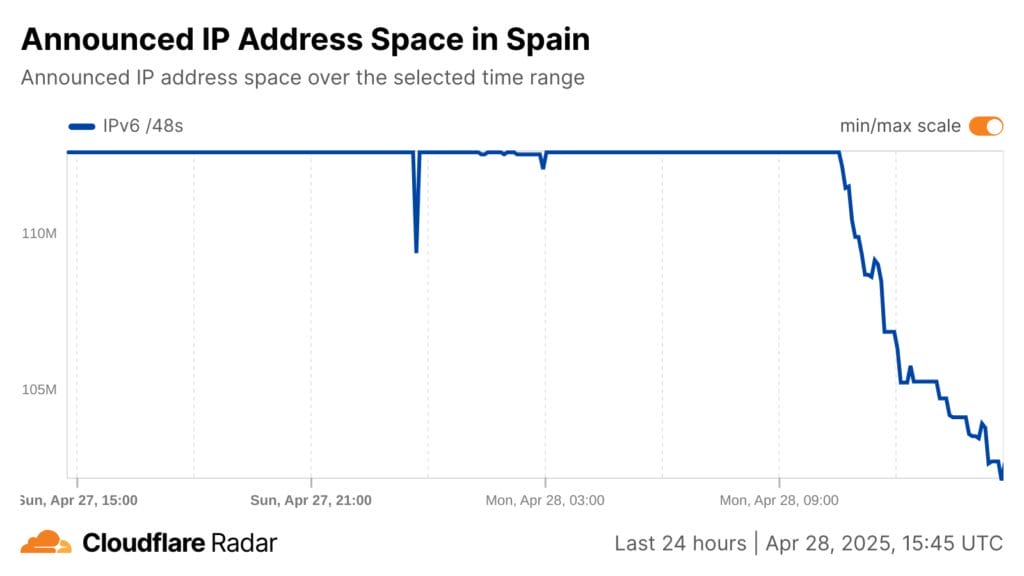

Durante el apagón, el tráfico de Internet se redujo en un 80 % en España y un 90 % en Portugal, según datos de Kentik. Las torres de telecomunicaciones y centros de datos pasaron a funcionar con baterías de respaldo que en muchos casos no aguantaron más de unas horas, provocando interrupciones en telefonía, banca online y servicios en la nube.

2.2 Parálisis de servicios críticos

- Sanidad: Varios hospitales perdieron acceso a historiales clínicos electrónicos y sistemas de monitorización remota durante el pico de la emergencia, comprometiendo la atención de pacientes críticos.

- Transporte: Más de 35 000 viajeros quedaron atrapados en trenes sin energía, siendo evacuados manualmente por emergencias y personal ferroviario.

- Administración pública: Sedes de ayuntamientos, haciendas y organismos estatales quedaron fuera de línea, retrasando trámites y servicios fundamentales.

3. Lecciones clave y medidas de resiliencia energética

3.1 Redundancia y diversificación energética

- Sistemas de alimentación ininterrumpida (SAI): Disponer de SAI dimensionados para mantener operativos centros de datos y telecomunicaciones al menos 8–12 horas.

- Generadores de respaldo: Instalar y testear periódicamente grupos electrógenos con combustible garantizado para emergencias prolongadas.

- Interconexiones internacionales: Mayor capacidad de intercambio eléctrico con Francia y Marruecos para equilibrar fallos locales.

3.2 Descentralización en la nube

Distribuir servicios críticos entre distintas regiones y proveedores de nube —públicos y privados— permite aislar fallos localizados y mantener los sistemas activos en caso de corte de un centro de datos.

3.3 Plan de recuperación de desastres (DRP)

Un DRP eficaz incluye:

- Backup “hot standby”: Réplicas en tiempo real de bases de datos en sitios alternativos.

- Respaldo periódico: Copias incrementales diarias y completas semanales en ubicaciones fuera de la zona afectada.

- Procedimientos de conmutación: Ensayos regulares para cambiar automáticamente al sitio secundario en menos de 15 minutos.

4. Fortalecimiento de la ciberseguridad

4.1 Arquitectura de red segura

- Segmentación de red: Separar entornos de usuario, administración y servicios críticos para contener brechas.

- Política Zero Trust: Verificación continua de identidad y dispositivo antes de conceder acceso, incluso dentro de la red corporativa.

4.2 Protección de datos

- Cifrado extremo a extremo: AES-256 para reposo y TLS 1.3 para tránsito, garantizando confidencialidad si los sistemas quedan expuestos.

- Gestión de claves y RBAC: Almacenamiento de claves en HSM (Hardware Security Modules) y control granular de permisos según rol.

4.3 Monitoreo y respuesta automatizada

- SIEM y SOAR: Correlación en tiempo real de logs de red y aplicaciones, con playbooks automáticos de contención y mitigación de incidentes.

- Simulacros Red Team/Blue Team: Pruebas periódicas de ataque y defensa para mejorar tiempos de detección y respuesta.

5. Mantenimiento, auditorías y cultura de seguridad

5.1 Actualizaciones y parches

Automatizar la aplicación de parches críticos en sistemas operativos, bases de datos y dispositivos de red para cerrar vectores de ataque conocidos.

5.2 Auditorías y cumplimiento

Programar auditorías de vulnerabilidades trimestrales y análisis de cumplimiento según ISO 27001, NIST CSF o GDPR para identificar riesgos y remediarlos.

5.3 Formación y concienciación

- Capacitación continua: Cursos y simulacros de phishing para empleados, con métricas de cumplimiento y mejora.

- Protocolos claros: Guías de escalado y comunicación interna para reportar incidentes de inmediato.

El apagón del 28 de abril de 2025 ha sido un recordatorio contundente de nuestra dependencia del suministro eléctrico y de la interconexión digital. Empresas y organismos deben apostar por infraestructuras redundantes, planes de DRP sólidos y políticas de ciberseguridad avanzadas. Solo así podremos garantizar la continuidad de servicios críticos y la protección de datos ante eventos de alta incertidumbre.

Para más información, consulta el resto de nuestros artículos en consultoriaehero.com o síguenos en LinkedIn, Facebook, Instagram, YouTube y X.